Informaсiya qáwipsizligi

Informaсiya qáwipsizligi (ingl. Information security) - bul informaсiya qáwip-qáterlerin azaytıw arqalı maǵlıwmatlardı qorǵaw tájiriybesi. Bul informaсiya qáwip-qáterlerin basqarıwdıń bir bólegi bolıp tabıladı. Ádette bul maǵlıwmatlarǵa ruxsatsız yamasa orınsız kiriwdiń, nızamsız paydalanıwdıń, ashıp taslawdıń, buzıwdıń, óshirip taslawdıń, buzıp kórsetiwdiń, ózgertiwdiń, tekseriwdiń, jazıp alıwdıń yamasa qádirin túsiriwdiń aldın alıw yamasa itimallıǵın tómenletiwdi óz ishine aladı. Sonday-aq, bunday waqıyalardıń jaman tásirlerin azaytıwǵa baǵdarlanǵan is-háreketlerdi de óz ishine qamtıydı. Qorǵalatuǵın maǵlıwmatlar hár qanday formada bolıwı múmkin, mısalı, elektron yamasa fizikalıq, materiallıq (mısalı, qaǵaz jumısları) yamasa materiallıq emes (mısalı, bilim). Informaсiya qáwipsizliginiń tiykarǵı dıqqat orayı - shólkemniń ónimdarlıǵına kesent etpey, nátiyjeli siyasattı ámelge asırıw ústinde dıqqat qoyıp, maǵlıwmatlardıń qupıyalılıǵın, pútinligin hám qoljetimliligin ("CIA" úshligi dep te ataladı) teń qorǵawdan ibarat.[1] Buǵan tiykarınan sistemalı qáwip-qáterlerdi basqarıw proсessi arqalı erisiledi.[2]

Bul tarawdı standartlastırıw ushın ilimpazlar hám kásip iyeleri paroller, antivirus baǵdarlamaları, brandmauerler, shifrlaw baǵdarlamaları, nızamlı juwapkershilik, qáwipsizlik boyınsha xabardarlıq hám oqıtıw hám taǵı basqalar boyınsha usınıslar, siyasatlar hám taraw standartların usınıw ushın birgelikte isleydi. Bul standartlastırıw maǵlıwmatlarǵa kiriw, olardı qayta islew, saqlaw, jiberiw hám joq etiw usıllarına tásir etetuǵın kóplegen nızamlar hám qaǵıydalar tárepinen jáne de kúsheytiliwi múmkin.[3]

Anıqlama

Tómendegi túrli dereklerden jıynaqlanǵan informaсiya qáwipsizliginiń hár qıylı anıqlamaları usınılǵan:

- "Maǵlıwmatlardıń qupıyalılıǵın, pútinligin hám qoljetimliligin saqlaw. Eskertiw: Oǵan qosımsha, túpnusqalıq, esap beriwshilik, bas tartpawshılıq hám isenimlilik sıyaqlı basqa qásiyetler de qatnasıwı múmkin." (ISO/IEC 27000:2018)

- "Qupıyalılıq, pútinlik hám qoljetimlilikti támiyinlew maqsetinde maǵlıwmatlar hám informaсiyalıq sistemalardı ruqsatsız kiriwden, paydalanıwdan, ashıp taslawdan, buzıwdan, ózgertiwden yamasa joq etiwden qorǵaw." (CNSS, 2010)

- "Tek ruqsat etilgen paydalanıwshılardıń (qupıyalılıq) zárúr bolǵan waqıtta (qoljetimlilik) dál hám tolıq maǵlıwmatlarǵa (pútinlik) kire alıwın támiyinleydi." (ISACA, 2008)

- "Informaсiya qáwipsizligi - bul shólkemniń intellektual múlkin qorǵaw proсessi." (Pipkin, 2000)

- "...informaсiya qáwipsizligi - bul biznes ushın informaсiya qáwip-qáterleriniń bahasın basqarıw minneti bolǵan qáwip-qáterlerdi basqarıw páni." (McDermott and Geer, 2001)

- "Informaсiya qáwip-qáterleri hám basqarıw quralları teń salmaqta ekenligi haqqındaǵı jaqsı xabardar bolǵan isenim sezimi." (Anderson, J., 2003)[4]

- "Informaсiya qáwipsizligi - bul maǵlıwmatlardı qorǵaw hám maǵlıwmatlardı ruqsatsız táreplerge ashıp taslaw qáwpin minimumǵa túsiriw." (Venter and Eloff, 2003)[5]

- "Informaсiya qáwipsizligi - bul maǵlıwmatlardı barlıq jaylasqan orınlarında (shólkem shegarasınıń ishinde hám sırtında) hám, nátiyjede, maǵlıwmatlar jaratılatuǵın, qayta islenetuǵın, saqlanatuǵın, jiberiletuǵın hám joq etiletuǵın informaсiyalıq sistemalardı qáwip-qáterlerden azat etiw ushın bar bolǵan barlıq túrdegi (texnikalıq, shólkemlestiriwshilik, adamǵa baǵdarlanǵan hám nızamlı) qáwipsizlik mexanizmlerin rawajlandırıw hám ámelge asırıw menen baylanıslı kóp tarawlı izertlew hám kásiplik iskerlik tarawı."[6]

- "Telekommunikaсiya sisteması yamasa qurılmaların paydalanıp informaсiya hám informaсiya resurslarınıń qáwipsizligin támiyinlew maǵlıwmatlardı, informaсiyalıq sistemalardı yamasa kitaplardı ruqsatsız kiriwden, zıyan keltiriwden, urlawdan yamasa joq etiwden qorǵawdı ańlatadı (Kurose and Ross, 2010)."[7]

Sholıw

Informaсiya qáwipsizliginiń negizinde informaсiya isenimliligi, yaǵnıy kritikalıq máseleler payda bolǵanda maǵlıwmatlardıń qupıyalılıǵın, pútinligin hám qoljetimliligin (CIA) saqlaw, maǵlıwmatlardıń hesh qanday jol menen buzılmawın támiyinlew turadı.[8] Bul máselelerge tábiyiy apatshılıqlar, kompyuter/server kemshiligi hám fizikalıq urlaw kiredi, biraq bular menen sheklenbeydi. Qaǵaz tiykarındaǵı biznes operaсiyaları ele de keń tarqalǵan bolıp, ózleriniń informaсiya qáwipsizligi ámeliyatlar toplamın talap etse de, kárxana сifrlı baslamalarına kóbirek itibar qaratılmaqta,[9][10] házirgi waqıtta informaсiya isenimliligi ádette informaсiyalıq texnologiyalar (IT) qáwipsizligi boyınsha qánigeler tárepinen ámelge asırılmaqta. Bul qánigeler informaсiya qáwipsizligin texnologiyaǵa (kóbinese qanday da bir kompyuter sistemasına) qollanadı. Kompyuter minnetli túrde úy kompyuteri degendi ańlatpaytuǵının atap ótiw áhmiyetli.[11] Kompyuter - bul proсessorı hám bazı bir yadı bar hár qanday qurılma. Bunday qurılmalar kalkulyator sıyaqlı ápiwayı tarmaqlaspaǵan avtonom qurılmalardan baslap, smartfonlar hám planshet kompyuterleri sıyaqlı tarmaqlasqan mobil esaplaw qurılmalarına shekem bolıwı múmkin.[12] IT qáwipsizligi boyınsha qánigeler iri kárxanalardaǵı maǵlıwmatlardıń tábiyatı hám qádiri sebepli derlik hár qanday iri kárxana/mekemede tabıladı.[13] Olar kóbinese kritikalıq jeke maǵlıwmatlardı alıwǵa yamasa ishki sistemalardı basqarıwǵa urınatuǵın zıyanlı kiber hújimlerden kompaniyanıń barlıq texnologiyalarınıń qáwipsizligin támiyinlewge juwapker boladı.[14][15]

Informaciya qáwipsizliginde tarmaqlardı hám buǵan baylanıslı infrastrukturanı qorǵaw, qollanbalar hám maǵlıwmatlar bazaların qorǵaw, qáwipsizlikti tekseriw, informaciyalıq sistemalardı auditlew, biznesti úzliksiz jobalastırıw, elektron jazbalardı izlew hám cifrlı kriminalistika sıyaqlı kóplegen qánige lawazımları bar.[16]

Qáwip-qáterler

Informaciya qáwipsizligine qáwip-qáterler hár qıylı formalarda keledi.[17] Búgingi kúndegi eń keń tarqalǵan qáwip-qáterlerdiń geyparaları - bul baǵdarlamalıq hújimler, intellektual múlkti urlaw, jeke tulǵanı urlaw, úskene yamasa maǵlıwmatlardı urlaw, diversiya hám informaciya arqalı qorqıtıp pul alıw.[18][19] Viruslar,[20] qurtlar, fishing hújimleri hám Troyan atları - baǵdarlamalıq hújimlerdiń bir neshe ulıwma mısalları. Intellektual múlkti urlaw da kóplegen biznesler ushın keń kólemli másele bolıp kelgen.[21] Jeke tulǵanı urlaw - bul ádette sol adamnıń jeke maǵlıwmatların alıw yamasa sociallıq injeneriya arqalı áhmiyetli maǵlıwmatlarǵa kiriw múmkinshiliginen paydalanıw ushın basqa birew sıpatında háreket etiw urınıwı.[22][23] Diversiya ádette klientlerdiń isenimin joǵaltıwǵa sebep bolıw maqsetinde shólkemniń veb-saytın joq etiwden ibarat.[24] Informaciya arqalı qorqıtıp pul alıw tólem baǵdarlaması jaǵdayındaǵı sıyaqlı maǵlıwmatlardı yamasa múlkti iyesine qaytarıw ornına tólem alıw maqsetinde kompaniyanıń múlki yamasa maǵlıwmatların urlawdan ibarat.[25] Bunday hújimlerge qarsı eń funkcional saqlanıw ilajlarınıń biri - dáwirli túrde paydalanıwshılardıń xabardar etiw bolıp tabıladı.[26]

Húkimetler, áskeriy mekemeler, korporaciyalar, qarjı institutları, emlewxanalar, kommerciyalıq emes shólkemler hám jeke biznesler ózleriniń xızmetkerleri, klientleri, ónimleri, izertlewleri hám qarjılıq jaǵdayı haqqında kóp muǵdarda qupıya maǵlıwmatlardı toplaydı. Eger biznestiń klientleri yamasa qarjısı yamasa jańa ónim qatarı haqqındaǵı qupıya maǵlıwmatlar básekiles yamasa xakerdiń qolına túsip qalsa, biznes hám onıń klientleri keń kólemli, ornı tolmas qarjılıq zıyan, sonday-aq kompaniyanıń abırayına zıyan kóriwi múmkin.[27] Biznes kóz-qarasınan, informaciya qáwipsizligi baha menen teń salmaqta bolıwı kerek; Gordon-Loeb Modeli bul máseleni sheshiw ushın matematikalıq ekonomikalıq usıldı usınadı.[28]

Jeke adam ushın informaciya qáwipsizligi jeke ómirge úlken tásir kórsetedi, bul hár qıylı mádeniyatlarda hár qıylı túrde qabıllanadı.[29]

Tariyxı

Baylanıstıń dáslepki kúnlerinen baslap, diplomatlar hám áskeriy komandirler xat almasıwdıń qupıyalılıǵın qorǵaw ushın qanday da bir mexanizmdi támiyinlew hám buzıp kiriwdi anıqlawdıń bazı bir usıllarına iye bolıw zárúr ekenligin túsingen.[30] Yuliy Cezar óziniń qupıya xabarları nadurıs qollarǵa túsip qalǵan jaǵdayda oqılmawı ushın dóretilgen Cezar shifrin b.e.sh. 50-jıllarda oylap tapqanı menen belgili.[31] Degen menen, kópshilik jaǵdayda qorǵaw proceduralıq basqarıw ilajların qollanıw arqalı ámelge asırılǵan. Sezgir maǵlıwmatlar qorǵalıwı hám isenimli adamlar tárepinen tasılıwı, qorǵalıwı hám qáwipsiz ortalıqta yamasa bekkem qutıda saqlanıwı kerekligin kórsetiw ushın belgilengen. Pochta xızmetleri keńeygen sayın, húkimetler xatlardı uslap alıw, shifrin sheshiw, oqıw hám qayta mórlew ushın rásmiy shólkemler dúzgen (mısalı, 1653-jılı dúzilgen Ulıwma Britaniyanıń Qupıya Keńsesi).

XIX ásirdiń ortasında húkimetlerge óz maǵlıwmatların sezgirlik dárejesine qarap basqarıw múmkinshiligin beriw ushın quramalıraq klassifikaciya sistemaları rawajlandırıldı.[32] Mısalı, Britaniya Húkimeti bunı 1889-jılı Rásmiy Sırlar Nızamın járiyalaw menen belgili bir dárejede kodifikaciyaladı. Nızamnıń 1-bólimi tıńshılıq hám maǵlıwmatlardı nızamsız ashıp taslaw máselelerin qamtısa, 2-bólim rásmiy isenimdi buzıw máselelerin qamtıdı. Mámleket mápi jolındaǵı ashıp taslawlardı qorǵaw ushın tez arada jámiyetlik máp qorǵawı qosıldı.[33] Usıǵan uqsas nızam 1889-jılı Hindstanda qabıl etildi, Hindstan Rásmiy Sırlar Nızamı Britaniya kolonial dáwiri menen baylanıslı bolıp, Rajdıń siyasatına qarsı shıqqan gazetalardı basıp taslaw ushın qollanılǵan.[34] 1923-jılı basqarıwdıń barlıq qupıya yamasa sırlı maǵlıwmatlarına tarqalǵan jańaraq versiyası qabıl etildi.[35] Birinshi jáhán urısı dáwirine kelip, hár qıylı maydanlarǵa hám maydanlardan maǵlıwmat jiberiw ushın kóp qatlamlı klassifikaciya sistemaları qollanıldı, bul diplomatiyalıq hám áskeriy shtablarda kod jasaw hám sheshiw bólimlerin kóbirek paydalanıwǵa túrtki boldı.[36] Urıslar aralıǵında maǵlıwmatlardı shifrlaw hám deshifrlaw ushın mashinalar qollanılıp, kodlaw processi jáne de quramalastı.[37]

Kompyuter qáwipsizliginiń payda bolıwı informaciya qáwipsizligi tariyxın baslap berdi. Buǵan zárúrlik Ekinshi jáhán urısı waqtında payda boldı. Ekinshi jáhán urısı dáwirinde Awqamlas mámleketler arasında bólisilgen maǵlıwmatlardıń kólemi klassifikaciya sistemaları menen proceduralıq basqarıwlardı rásmiy sáykeslestiriwdi talap etti.[38] Hújjetlerdi kim qolǵa alıwı múmkinligin (ádette áskeriy xızmetkerlerden góre oficerler) hám olardı qay jerde saqlaw kerekligin kórsetiw ushın belgilerdiń sırlı sisteması rawajlandı, sebebi barǵan sayın quramalı seyfler hám saqlaw obyektleri rawajlanıp bardı.[39] Nemisler tárepinen urıs maǵlıwmatların shifrlaw ushın qollanılǵan hám Alan Tyuring tárepinen tabıslı deshifrovka etilgen Enigma mashinası qáwipsiz maǵlıwmatlardı jaratıw hám qollanıwdıń ayqın mısalı bolıp esaplanadı. Hújjetlerdiń durıs joq etiliwin támiyinlew ushın proceduralar rawajlandı, hám usı proceduralardı orınlamaw urıstaǵı eń úlken barlaw tabıslarınıń ayırımlarına alıp keldi (mısalı, U-570 submarinasınıń qolǵa alınıwı[40]).

Salqın urıs dáwirinde hár qıylı úlken kompyuterler kompyuter orayları arasında magnitli lenta jiberiw processinen ańsatıraq bolǵan baylanıs processinde kóbirek quramalı wazıypalardı orınlaw ushın onlayn tarmaqqa qosıldı. Sonlıqtan, AQSH Qorǵanıw ministrliginiń Aldıńǵı qatar izertlew joybarları agentligi (ARPA) AQSH Qurallı kúshleri ishinde informaciya almasıw ushın tarmaqlastırılǵan baylanıs sistemasınıń múmkinshiliklerin izertley basladı. 1968-jılı Larri Roberts tárepinen ARPANET joybarı dúzildi, ol keyinirek házirgi internet dep atalatuǵın sistemaǵa aylandı.[41]

1973-jılı internet pioneri Robert Metkalf ARPANET qáwipsizliginiń áhmiyetli elementlerinde kóplegen kemshilikler bar ekenligin anıqladı, mısalı: "parollerdiń dúzilisi hám formatlarınıń kemshiligi; telefon arqalı qosılıwlar ushın qáwipsizlik proceduralarınıń joqlıǵı; hám paydalanıwshılardı identifikaciyalaw hám avtorizaciyalawdıń joqlıǵı", bunnan tısqarı, ruqsatsız kiriwden maǵlıwmatlardı qorǵaw ushın basqarıw hám qorǵanıs qurallarınıń jetispewshiligi. Xakerler ARPANET ke ańsat kire alatuǵın edi, sebebi telefon nomerleri xalıqqa belgili edi.[42] Usı mashqalalar, kompyuter qáwipsizliginiń úzliksiz buzılıwı, sonday-aq sistema xostları menen paydalanıwshıları sanınıń eksponencial ósiwi sebepli, "tarmaq qáwipsizligi" kóbinese "tarmaq qáwipsizsizligi" sıpatında tilge alınatuǵın edi.[42]

XX ásirdiń aqırı hám XXI ásirdiń baslarında telekommunikaciya, kompyuter qurılmaları hám programmalıq támiynatı, sonday-aq maǵlıwmatlardı shifrlawda tez rawajlanıw júz berdi. Kishirek, kúshlirek hám arzanıraq kompyuter qurılmalarınıń qoljetimli bolıwı kishi biznes hám úy paydalanıwshılarına elektron maǵlıwmatlardı qayta islew múmkinshiligin berdi. 1980-jıllardıń basında Maǵlıwmat jiberiwdi basqarıw protokolı/Internet tarmaq protokolınıń (TCP/IP) ornatılıwı hár qıylı tiptegi kompyuterlerge óz-ara baylanısıw múmkinshiligin berdi.[43] Bul kompyuterler tez arada internet arqalı óz-ara bir-birine jalǵandı.

Internet arqalı ámelge asırılatuǵın elektron maǵlıwmatlardı qayta islew hám elektron biznestiń tez ósiwi hám keń qollanılıwı, sonday-aq xalıqaralıq terrorizmniń kóp sanlı waqıyaları menen birge kompyuterlerdi hám olar saqlaytuǵın, qayta isleytuǵın hám jiberetuǵın informaciyanı qorǵawdıń jaqsıraq usıllarına bolǵan zárúrlikti kúsheytti.[44] Kompyuter qáwipsizligi hám informaciyanı támiyinlew boyınsha akademiyalıq pánler kóp sanlı kásiplik shólkemler menen birge payda boldı, olardıń barlıǵı informaciyalıq sistemalardıń qáwipsizligi hám isenimliligin támiyinlew ulıwma maqsetlerin bólisti.[45]

Tiykarǵı principler

CIA triadası

Qupıyalılıq, pútinlik hám qoljetimlilik "CIA triadası" informaciya qáwipsizliginiń negizi bolıp tabıladı[46] hám birinshi ret 1977-jılı NIST baspasında aytılǵan. (Klassikalıq "CIA triadası"nıń aǵzaları ádebiyatlarda qáwipsizlik atributları, qásiyetleri, qáwipsizlik maqsetleri, tiykarǵı aspektleri, informaciya kriteriyleri yamasa áhmiyetli informaciya sıpatlamaları dep te ataladı.)[47]

Bul triadanıń tez ózgerip atırǵan texnologiya hám biznes talapların qanaatlandırıw ushın jetkilikli me yamasa joq pa degen másele boyınsha talas-tartıslar dawam etpekte. Qoljetimlilik penen qupıyalılıq arasındaǵı baylanıslardı, sonday-aq qáwipsizlik penen jeke ómir arasındaǵı qatnastı keńeytiwdi qarap shıǵıw usınıs etilmekte.[8] "Juwapkershilik" sıyaqlı basqa principler de geyde usınıs etilgen; bas tartpawshılıq sıyaqlı máselelerdiń úsh tiykarǵı túsinikke jaqsı sáykes kelmeytuǵını atap ótilgen.[48]

Qupıyalılıq

Informaciya qáwipsizliginde qupıyalılıq "informaciyanıń ruqsat etilmegen jeke tulǵalar, subyektler yamasa processlerge qoljetimli bolmawı yamasa ashılmawı qásiyeti" bolıp tabıladı.[49] "Jeke ómir" túsinigi menen uqsas bolsa da, bul eki sóz bir-birin almastıra almaydı. Kerisinshe, qupıyalılıq - biziń maǵlıwmatlarımızdı ruqsatsız kóriwshilerden qorǵaw ushın qollanılatuǵın jeke ómirdiń bir bólegi.[50] Elektron maǵlıwmatlardıń qupıyalılıǵınıń buzılıwına mısallar - noutbuk urlaw, paroldi urlaw yamasa sezimtal elektron xatlardıń nadurıs adamlarǵa jiberiwi.[51]

Pútinlik

IT qáwipsizliginde, maǵlıwmatlar pútinligi maǵlıwmatlardıń pútkil ómir dáwiri dawamında dálligin hám tolıqlıǵın saqlaw hám támiyinlewdi ańlatadı. Bul maǵlıwmatlardıń ruqsatsız yamasa sezilmeytuǵın túrde ózgertilmewi kerek degendi bildiredi. Bul maǵlıwmatlar bazalarındaǵı referencial pútinlik penen birdey emes, biraq onı tranzakciyalardı qauya islewdiń klassikalıq ACID modelinde túsinilgendey izbe-izlik jaǵdayınıń ayrıqsha bir túri sıpatında qarawǵa boladı.[52] Informaciya qáwipsizligi sistemaları ádette óz pútinligin támiyinlew ushın baqlawlardı kirgizedi, ásirese yadro yamasa tiykarǵı funkciyalardı bilip turıp hám tosınnan qáwip-qáterlerden qorǵaydı. Kóp maqsetli hám kóp paydalanıwshılı kompyuter sistemaları maǵlıwmatlardı hám qayta islewdi bólip taslawǵa umtıladı, sonda hesh bir paydalanıwshı yamasa process basqasına unamsız tásir etpeydi: biraq, zıyanlı baǵdarlama juqtırıwı, xakerlik hújimler, maǵlıwmat urlaw, aldaw hám jeke maǵlıwmatlardıń buzılıwı sıyaqlı waqıyalarda kórgenimizdey, baqlawlar sátli bolmawı múmkin.

Keńirek mániste, pútinlik - bul adam/sociallıq, process hám kommerciyalıq pútinlikti, sonday-aq maǵlıwmatlar pútinligin óz ishine alatuǵın informaciyalıq qáwipsizlik principi. Usılayınsha, ol isenimlilik, izbe-izlik, haqıyqatlılıq, tolıqlıq, dállik, óz waqtındalıq hám isenimlilik sıyaqlı aspektlerge tiyisli boladı.[53]

Qoljetimlilik

Hár qanday informaciyalıq sistemanıń óz maqsetine xızmet etiwi ushın, informaciya kerek bolǵan waqıtta qol jeterli bolıwı kerek. Bul maǵlıwmatlardı saqlaw hám qayta islew ushın paydalanılatuǵın esaplaw sistemaları, onı qorǵaw ushın paydalanılatuǵın qáwipsizlik baqlawları hám oǵan kiriw ushın paydalanılatuǵın baylanıs kanalları durıs islewi kerek degendi ańlatadı.[54] Joqarı qol jeterlilikke iye sistemalar hár waqıtta qol jeterli bolıwǵa umtıladı, elektr quwatı óshiriliwi, apparatlıq buzılıwlar hám sistema jańalanıwları sebepli xızmet kórsetiwdiń buzılıwınıń aldın aladı. Qol jeterlilikti támiyinlew, sonday-aq, maqsetli sistemaǵa kelip túsetuǵın xabarlardıń aǵımı sıyaqlı xızmet kórsetiwden bas tartıw hújimleriniń aldın alıwdı óz ishine aladı, bul sistemanı tiykarınan óshirip taslawǵa májbúrleydi.[55]

Informaciyalıq qáwipsizlik tarawında, qoljetimlilik kóbinese tabıslı informaciyalıq qáwipsizlik baǵdarlamasınıń eń áhmiyetli bólimleriniń biri sıpatında qaralıwı múmkin. Aqır-aqıbetinde, aqırǵı paydalanıwshılar óz xızmet wazıypaların orınlay alıwı kerek; qol jeterlilikti támiyinlew arqalı shólkem óz múddeli tárepleri kútetuǵın standartlarǵa say jumıs isley aladı.[56] Bul proksi konfiguraciyaları, sırttan veb-resurslarǵa kiriw, ulıwma paydalanılatuǵın disklerge kiriw hám elektron xat jiberiw múmkinshiligi sıyaqlı máselelerdi óz ishine alıwı múmkin. Basshılar kóbinese informaciyalıq qáwipsizliktiń texnikalıq tárepin túsinbeydi hám qol jeterlilikti ańsat sheshim sıpatında kóredi, biraq bul kóbinese tarmaq operaciyaları, rawajlandırıw operaciyaları, waqıyalarǵa juwap beriw hám siyasat/ózgerislerdi basqarıw sıyaqlı kóplegen hár qıylı shólkemlestiriw toparlarınıń birge islesiwin talap etedi.[57] Tabıslı informaciyalıq qáwipsizlik komandası "CIA" triadasın nátiyjeli túrde támiyinlew ushın kóplegen hár qıylı áhmiyetli wazıypalardı birlestiriw hám úylestiriwdi óz ishine aladı.[58]

Qosımsha qáwipsizlik maqsetleri

Klassikalıq CIA triadası qáwipsizlik maqsetlerinen tısqarı, ayırım shólkemler túpnusqalıq, juwapkershilik, biykarlamaw hám isenimlilik sıyaqlı qáwipsizlik maqsetlerin de kirgizgisi keliwi múmkin.

Biykarlamaw

Nızamda bas tartpawshılıq (biykarlamaw) adamnıń shártnama boyınsha óz minnetlemelerin orınlaw niyetin ańlatadı. Sonday-aq, bul operaciyanıń bir tárepi operaciyanı alǵanın biykarlay almaytuǵının, al ekinshi tárep operaciyanı jibergenin biykarlay almaytuǵının bildiredi.[59]

Este saqlaw kerek, kriptografiyalıq sistemalar sıyaqlı texnologiyalar bas tartpawshılıq háreketlerine járdem bere alsa da, bul túsinik tiykarınan texnologiya shegarasınan asıp ótetuǵın nızamlıq túsinik bolıp tabıladı.[60] Mısalı, xabardıń jiberwshiniń jeke gilti menen qol qoyılǵan cirlı qoltańbaǵa sáykes keletuǵının hám sonlıqtan tek jiberiwshi ǵana xabardı jibere alatuǵının hám onı qápelimde hesh kim ózgerte almaytuǵının (maǵlıwmatlar pútinligi) kórsetiw jetkiliksiz.[61] Ayıplanıwshı jiberiwshi óz gezeginde cifrlı qoltańba algoritminiń hálsiz yamasa kemshilikli ekenin kórsete aladı yamasa onıń qoltańba giltiniń buzılǵanın aytıwı ya dálillewi múmkin. Bul buzıwshılıqlar ushın ayıp jiberiwshide bolıwı ya bolmawı múmkin, hám bunday tastıyıqlawlar jiberiwshini juwapkershilikten azat etiwi ya etpewi múmkin, biraq bul tastıyıqlaw qoltańbanıń sózsiz túrde túpnusqalıqtı hám pútinlikti dálilleydi degen pikirdi biykarlaydı. Solay etip, jiberiwshi xabardan bas tartıwı múmkin (sebebi túpnusqalıq hám pútinlik biykarlaw ushın aldın ala shártler bolıp tabıladı).[62]

Basqa Modeller

1992-jılı dúzilip, 2002-jılı qayta kórip shıǵılǵan OECD-niń Informaciya Sistemaları hám Tarmaqlarınıń Qáwipsizligi boyınsha Kórsetpeleri[63] ulıwma qabıl etilgen toǵız principti usındı: xabardarlıq, juwapkershilik, juwap qaytarıw, etika, demokratiya, qáwip-qáterdi bahalaw, qáwipsizlikti joybarlaw hám ámelge asırıw, qáwipsizlikti basqarıw hám qayta bahalaw. Bularǵa tiykarlanıp, 2004-jılı NIST-tiń Informaciyalıq Texnologiyalar Qáwipsizligi boyınsha Injenerlik Principleri[48] 33 principti usındı.

1998-jılı Donn Parker klassikalıq "CIA" triadasına alternativ model usındı, ol onı informaciyanıń altı atomlıq elementi dep atadı. Bul elementler: qupıyalılıq, iyelik, pútinlik, túpnusqalıq, qoljeterlilik hám paydalılıq. Parker Geksadasınıń artıqmashlıqları qáwipsizlik qánigeleri arasında talqılaw teması bolıp tabıladı.[64]

2011-jılı The Open Group informaciya qáwipsizligin basqarıw standartı O-ISM3-ti járiyaladı.[65] Bul standart qáwipsizliktiń tiykarǵı túsinikleriniń operaciyalıq anıqlamasın usındı, "qáwipsizlik maqsetleri" dep atalatuǵın elementler menen, olar kiriw múmkinshiligin basqarıw (9), qoljeterlilik (3), informaciya sapası (1), sáykeslik hám texnikalıq (4) máselelerge baylanıslı.

Qáwip-qáterdi basqarıw

Qáwip - bul informaciyalıq aktivke zıyan keltiretuǵın yamasa onıń joǵalıwına alıp keletuǵın jaman nárseniń júz beriw itimallıǵı. Qáte kemshilik - bul informaciyalıq aktivke qáwip keltiriw yamasa zıyan keltiriw ushın paydalanılıwı múmkin bolǵan kemshilik. Qáwip-qáter - bul zıyan keltiriw potencialına iye hár qanday nárse (adam qolı menen jasalǵan yamasa tábiyǵıy hádiyse). Qáwip-qáterdiń qáte kemshilikten paydalanıp zıyan keltiriw itimallıǵı qáwipti payda etedi. Qáwip-qáter kemshilikten paydalanıp zıyan keltirgende, ol tásir etedi.[66] Informaciya qáwipsizligi kontekstinde, tásir - bul qoljeterlilik, pútinlik hám qupıyalılıqtıń joǵalıwı, hám múmkin basqa da joǵaltıwlar (tabıstıń joǵalıwı, ómirdiń joǵalıwı, múlktiń joǵalıwı).

2006-jılǵı Sertifikatlanǵan Informaciyalıq Sistemalar Auditorı (CISA) Kórip shıǵıw Qollanbası qáwip-qáterdi basqarıwdı bılay anıqlaydı: "shólkemniń biznes maqsetlerine erisiwde paydalanılatuǵın informaciya resurslarına qáwip-qáterler hám kemshiliklerdi anıqlaw, hám shólkem ushın informaciya resursınıń qunına tiykarlanıp, qáwipti qabıl etiwge bolatuǵın dárejege shekem tómenletiw ushın qanday qarsı ilajlar,[67] qollanıw kerek ekenligi haqqında sheshim qabıllaw processi.[68]

Bul anıqlamada eki nárse anıqlawdı talap etiwi múmkin. Birinshi, qáwip-qáterdi basqarıw processi úziliksiz, qaytalanatuǵın process. Ol sheksiz qaytalanıwı kerek. Biznes ortalıq úziliksiz ózgerip turadı hám hár kúni jańa qáwip-qáterler hám kemshilikler payda boladı. Ekinshi, qáwip-qáterlerdi basqarıw ushın qollanılatuǵın qarsı ilajlardı (baqlawlardı) tańlaw ónimdarlıq, qárejet, qarsı ilajlardıń nátiyjeliligi hám qorǵalıp atırǵan informaciyalıq aktivtiń qunı arasında teńsalmaqlılıqtı saqlawı kerek.[69] Bunnan tısqarı, bul processlerdiń sheklewleri bar, sebebi qáwipsizlik buzılıwları ádette siyrek júz beredi hám belgili bir kontekstte payda boladı, onı ańsat qaytalaw múmkin emes. Solay etip, hár qanday process hám qarsı ilaj ózi de kemshilikler ushın bahalanıwı kerek. Barlıq qáwip-qáterlerdi anıqlaw múmkin emes, sonday-aq barlıq qáwip-qáterlerdi saplastırıw da múmkin emes. Qalǵan qáwip-qáter "qaldıq qáwip-qáter" dep ataladı.

Qáwip-qáterdi bahalaw biznestiń belgili tarawları boyınsha bilimge iye adamlar toparı tárepinen ámelge asırıladı. Topar aǵzalıǵı biznestiń hár qıylı bólimleri bahalanǵanda waqıt ótiwi menen ózgeriwi múmkin.[70] Bahalaw xabardar pikirge tiykarlanǵan subyektiv sapalıq analizdi qollanıwı múmkin, yamasa isenimli dollar kórsetkishleri hám tariyxıy maǵlıwmatlar bar bolǵan jaǵdayda, analiz san jaǵınan analizdi qollanıwı múmkin.

Izertlewler kórsetkenindey, kópshilik informaciyalıq sistemalardaǵı eń hálsiz noqat - bul adam paydalanıwshı, operator, dizayner yamasa basqa adam.[71] ISO/IEC 27002:2005 Informaciyalıq qáwipsizlikti basqarıw boyınsha ámeliy kodeksi qáwip-qáterdi bahalaw waqtında tómendegilerdi úyreniwdi usınıs etedi:

- qáwipsizlik siyasatı,

- informaciyalıq qáwipsizlikti shólkemlestiriw,

- aktivlerdi basqarıw,

- adam resursları qáwipsizligi,

- fizikalıq hám átirap ortalıq qáwipsizligi,

- kommunikaciya hám operaciyalardı basqarıw,

- kiriw múmkinshiligin basqarıw,

- informaciyalıq sistemalardı satıp alıw, rawajlandırıw hám texnikalıq xızmet kórsetiw,

- informaciyalıq qáwipsizlik waqıyaların basqarıw,

- biznestiń úziliksizligin basqarıw,

- normativlik talaplarǵa sáykeslik.

Keń mániste, qáwip-qáterlerdi basqarıw processi tómendegilerden ibarat:[72][73]

- Aktivlerdi anıqlaw hám olardıń qunın bahalaw. Buǵan kiredi: adamlar, imaratlar, apparatlıq támiyinlew, programmalıq támiyinlew, maǵlıwmatlar (elektron, baspa, basqa), resurslar.[74]

- Qáwip-qáter bahalawın ótkeriw. Buǵan kiredi: tábiyiy hádiyseler, urıs háreketleri, baxıtsız waqıyalar, shólkem ishinen yamasa sırtınan kelip shıǵatuǵın zıyanlı háreketler.[75]

- Hálsizlikti (kemshilikti) bahalawdı ótkeriw hám hár bir kemshilik ushın onıń paydalanılıw itimallıǵın esaplaw. Siyasatlardı, proceduralardı, standartlardı, oqıtıwdı, fizikalıq qáwipsizlikti, sapanı baqlawdı, texnikalıq qáwipsizlikti bahalaw.[76]

- Hár bir qáwip-qáterdiń hár bir aktivke tásirin esaplaw. Sapalıq analiz yamasa sanlıq analizdi qollanıw.[77]

- Sáykes basqarıw ilajların anıqlaw, tańlaw hám ámelge asırıw. Proporcional juwap beriw. Ónimdarlıqtı, qárejetlerdiń nátiyjeliligin hám aktivtiń qunın esapqa alıw.[78]

- Basqarıw ilajlarınıń nátiyjeliligin bahalaw. Basqarıw ilajları ónimdarlıqtıń aytarlıqtay joǵaltıwlarısız talap etiletuǵın qárejet nátiyjeli qorǵawdı támiyinlewin támiyinlew.[79]

Hár qanday berilgen qáwip ushın, basqarıw aktivtiń salıstırmalı tómen bahası, júz beriw jiyiliginiń salıstırmalı tómenligi hám bizneske tásiriniń salıstırmalı tómenligi tiykarında qáwipti qabıl etiwdi tańlawı múmkin.[80] Yamasa, basshılıq qáwipti azaytıw ushın sáykes basqarıw ilajların tańlaw hám ámelge asırıw arqalı qáwipti jumsartıwdı tańlawı múmkin. Ayırım jaǵdaylarda, qáwipti qamsızlandırıw satıp alıw yamasa basqa bizneske tapsırıw arqalı basqa bizneske ótkeriwge boladı.[81] Ayırım qáwiplerdiń haqıyqıylıǵı dawlı bolıwı múmkin. Bunday jaǵdaylarda basshılıq qáwipti biykarlawdı tańlawı múmkin.[82]

Qáwipsizlik basqarıw ilajları

Sáykes qáwipsizlik basqarıw ilajların tańlaw hám ámelge asırıw dáslep shólkemge qáwipti qabıl etiwge bolatuǵın dárejege shekem tómenletiwge járdem beredi.[83] Basqarıw ilajların tańlaw qáwip bahalawına tiykarlanıwı hám onnan keyin ámelge asırılıwı kerek.[84] Basqarıw ilajları tábiyatına qaray hár qıylı bolıwı múmkin, biraq tiykarınan olar maǵlıwmatlardıń qupıyalılıǵın, pútinligin yamasa qol jeterliligin qorǵaw usılları bolıp tabıladı.[85] ISO/IEC 27001 hár qıylı tarawlarda basqarıw ilajların anıqlaǵan.[86] Shólkemler shólkemniń talaplarına muwapıq qosımsha basqarıw ilajların ámelge asıra aladı. ISO/IEC 27002 shólkemlik maǵlıwmat qáwipsizligi standartları boyınsha kórsetpe usınadı.[87]

Tereń qorǵanıw

Tereń qorǵanıw - bul ayırım komponentler islemey qalǵan jaǵdayda da qorǵanıwdı saqlap qalıwǵa mólsherlengen bir-birin qaplaytuǵın qáwipsizlik sistemalarına tiykarlanǵan tiykarǵı qáwipsizlik filosofiyası. Bul usıl bir ǵana qáwipsizlik ilajına iseniw ornına, bult hám tarmaq noqatlarında qáwipsizlik basqarıwdıń bir neshe qatlamların birgelikte qollanadı. Bul usıl kirgiziw anıqlaw sistemaları menen birge fayrvollardı, jumıs stolı antivirusı menen birge elektron pochta filtrlew xızmetlerin hám dástúriy tarmaq qorǵanıwı menen birge bult tiykarındaǵı qáwipsizlikti óz ishine aladı. Bul koncepciyanı administrativlik, logikalıq hám fizikalıq basqarıwdıń úsh ayrıqsha qatlamı arqalı ámelge asırıwǵa boladı,[88] yamasa onı orayında maǵlıwmatlar bolǵan, átirapında adamlar, tarmaq qáwipsizligi, xost tiykarındaǵı qáwipsizlik hám qollanba qáwipsizligi qatlamları menen qorshalǵan piyaz modeli sıpatında kóz aldımızǵa keltiriwge boladı. Bul strategiya qáwipsizlik tek texnologiyanı emes, sonday-aq birgelikte isleytuǵın adamlar menen processlerdi de óz ishine alatuǵının ayrıqsha kórsetedi, bunda haqıyqıy waqıt rejiminde monitoring hám juwap qaytarıw áhmiyetli komponentler bolıp tabıladı.[89]

Klassifikaciya

Informaciya qáwipsizligi hám qáwip-qáterdi basqarıwdıń áhmiyetli aspekti - informaciyanıń qádirin túsiniw hám informaciya ushın sáykes proceduralar menen qorǵaw talapların belgilew.[90] Barlıq informaciyalar birdey emes, sonlıqtan barlıq informaciyalar birdey dárejede qorǵawdı talap etpeydi.[91] Bul informaciyaǵa qáwipsizlik klassifikaciyasın beriwdi talap etedi.[92] Informaciyalardı klassifikaciyalawdaǵı birinshi qádem - joqarı basshılıq aǵzasın klassifikaciyalanıwı kerek bolǵan belgili bir informaciyanıń iyesi sıpatında anıqlaw. Keyin klassifikaciya siyasatın islep shıǵıw kerek.[93] Siyasat hár qıylı klassifikaciya belgilerin súwretlewi, informaciyaǵa belgili bir belgi beriw kriteriylerin anıqlawı hám hár bir klassifikaciya ushın zárúr qáwipsizlik basqarıwların dizimge alıwı kerek.

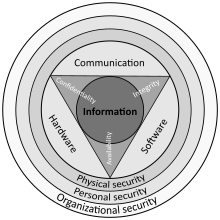

Informaciyaǵa qanday klassifikaciya beriliwi kerek ekenligine tásir etetuǵın ayırım faktorlarǵa informaciyanıń shólkem ushın qanshelli qádirli ekenligi, informaciyanıń qanshelli eski ekenligi hám informaciyanıń eskirgen-eskirmegenligi kiredi.[94] Informaciyanı klassifikaciyalawda nızamlar hám basqa da regulyatorlıq talaplar da áhmiyetli esaplanadı. Informaciyalıq Sistemalardı Audit hám Baqlaw Associaciyası (ISACA) hám onıń Informaciya Qáwipsizligi ushın Biznes Modeli de qáwipsizlik qánigeleri ushın qáwipsizlikti sistemalı kózqarastan izertlew quralı bolıp xızmet etedi, bul qáwipsizlikti ulıwma basqarıwǵa bolatuǵın ortalıqtı jaratıp, haqıyqıy qáwip-qáterlerdi sheshiwge múmkinshilik beredi.[95]

Tańlanǵan hám qollanılǵan informaciya qáwipsizligi klassifikaciya belgileriniń túri shólkemniń tábiyatına baylanıslı boladı, mısallar tómendegishe:

- Biznes tarawında, belgiler: Jámiyetlik, Sezgir, Jeke, Qupıya.

- Húkimet tarawında, belgiler: Klassifikaciyalanbaǵan, Rásmiy emes, Qorǵalǵan, Qupıya, Sır, Joqarı dárejeli sır, hám olardıń inglis tilinde emes alternativleri.[96]

- Tarawlar aralıq strukturalarda, Svetofor Protokolı, ol tómendegilerden ibarat: Aq, Jasıl, Sarı, hám Qızıl.

- Jeke tarawda, Finanslıq sıyaqlı bir belgi. Buǵan onlayn bank operaciyaları sıyaqlı aqsha basqarıwǵa baylanıslı iskerlikler kiredi.[97]

Shólkemdegi barlıq xızmetkerler, sonday-aq biznes sherikler klassifikaciya sxeması boyınsha oqıtılıwı kerek hám hár bir klassifikaciya ushın talap etiletuǵın qáwipsizlik baqlawları hám jumıs alıp barıw proceduraların túsiniwi kerek.[98] Belgilengen belgili bir informaciya aktiviniń klassifikaciyası dáwirli túrde qayta kórip shıǵılıwı kerek, bul klassifikaciyanıń ele de sol informaciya ushın sáykes ekenligin tekseriw hám klassifikaciya talap etetuǵın qáwipsizlik baqlawlarınıń ornında ekenligin hám olardıń durıs proceduralar menen orınlanıp atırǵanlıǵın támiyinlew ushın zárúr.[99]

Kiriw múmkinshiligin baqlaw

Qorǵalǵan informaciyaǵa kiriw múmkinshiligi tek usı informaciyaǵa kiriwge ruqsat etilgen adamlar menen sheklengen bolıwı kerek.[100] Informaciyanı qayta isleytuǵın kompyuter baǵdarlamaları, hám kóp jaǵdaylarda kompyuterler de ruqsat etilgen bolıwı kerek.[101] Bul qorǵalǵan informaciyaǵa kiriwdi baqlaw ushın mexanizmlerdiń ornatılıwın talap etedi.[101] Kiriwdi baqlaw mexanizmleriniń quramalılıǵı qorǵalıp atırǵan informaciyanıń qádiri menen teń bolıwı kerek; informaciya qanshelli sezgir yamasa qádirli bolsa, baqlaw mexanizmleri de sonshelli kúshli bolıwı kerek. Kiriwdi baqlaw mexanizmleri qurılatuǵın tiykar identifikaciyalaw hám autentifikaciyalawdan baslanadı.[102]

Kiriwdi baqlaw ulıwma úsh basqıshta qaraladı: identifikaciyalaw, autentifikaciyalaw hám avtorizaciyalaw.[103][51]

Identifikaciyalaw

Identifikaciyalaw - bul birewdiń kim ekenligi yamasa bir nárseniń ne ekenligi haqqındaǵı tastıyıqlaw. Eger adam "Sálem, meniń atım Djon Dou" degen tastıyıqlawdı berse, ol óziniń kim ekenligi haqqında talap etip atır.[104] Biraq, onıń talabı haqıyqıy bolıwı da, bolmawı da múmkin. Djon Douǵa qorǵalǵan informaciyaǵa kiriw múmkinshiligi berilmesten aldın, Djon Dou bolıwǵa talap etip atırǵan adamnıń haqıyqattan da Djon Dou ekenligin tekseriw zárúr boladı. Ádette talap paydalanıwshı atı túrinde boladı. Sol paydalanıwshı atın kirgiziw arqalı siz "Men usı paydalanıwshı atı tiyisli bolǵan adamman" dep talap etesiz.[105]

Autentifikaciyalaw

Autentifikaciyalaw - bul identifikaciya talabın tekseriw háreketi. Djon Dou bankke aqsha alıw ushın kirgende, ol bank xızmetkerine óziniń Djon Dou ekenligin aytadı, yaǵnıy identifikaciya talabın beredi.[106] Bank xızmetkeri onnan fotosúwreti bar hújjetti kórsetiwdi soraydı, sonda ol xızmetkerge óziniń transport basqarıwshı gúwalıǵın beredi. Bank xızmetkeri gúwalıqta Djon Dou dep jazılǵanın tekseredi hám gúwalıqtaǵı fotosúwretti Djon Dou bolıwǵa talap etip turǵan adam menen salıstıradı.[107] Eger fotosúwret hám atı sol adamǵa sáykes kelse, onda xızmetker Djon Doudıń ózi talap etken adam ekenligin tastıyıqlaǵan boladı. Usıǵan uqsas, tuwrı paroldi kirgiziw arqalı paydalanıwshı óziniń paydalanıwshı atı tiyisli bolǵan adam ekenligine dálil keltiredi.[108]

Autentifikaciya ushın qollanılatuǵın úsh túrli informaciya bar:[109][110]

- Siz biletuǵın nárse: PIN-kod, parol yamasa anańızdıń qızlıq familiyası sıyaqlı nárseler[111][112]

- Sizde bar nárse: transport basqarıwshı gúwalıǵı yamasa magnitli karta[113][114]

- Siz bolǵan nárse: biometrika, sonıń ishinde alaqan izi, barmaq izi, dawıs úlgisi hám kóz torı skaneri[115]

Kúshli autentifikaciya birden artıq autentifikaciya informaciyasın beriwdi talap etedi (eki faktorlı autentifikaciya). Búgingi kúnde kompyuter sistemalarında paydalanıwshı atı - eń keń tarqalǵan identifikaciya forması, al parol - eń keń tarqalǵan autentifikaciya forması bolıp esaplanadı.[116] Paydalanıwshı atları hám paroller óz wazıypasın atqardı, biraq olar barǵan sayın jetkiliksiz bolıp barmaqta.[117] Paydalanıwshı atları hám paroller áste-aqırın waqıtqa tiykarlanǵan bir mártelik parol algoritmleri sıyaqlı quramalıraq autentifikaciya mexanizmleri menen almastırılmaqta yamasa tolıqtırılmaqta.[118]

Avtorizaciya

Adam, programma yamasa kompyuter sátli identifikaciyalanıp hám autentifikaciyalanǵannan keyin, olardıń qanday informaciyalıq resurslarǵa kiriw huqıqı bar ekenligi hám qanday háreketlerdi orınlawǵa ruqsat etilgenligi (isletiw, kóriw, jaratıw, óshiriw yamasa ózgertiw) anıqlanıwı kerek. Bunı avtorizaciya dep ataydı. Informaciyaǵa hám basqa esaplaw xızmetlerine kiriw huqıqın beriw administrativlik siyasat hám proceduralardan baslanadı.[119] Bul siyasatlar qanday informaciya hám esaplaw xızmetlerine kim tárepinen hám qanday shártler astında kiriw múmkinligin belgileydi. Sońınan kiriwdi basqarıw mexanizmleri usı siyasatlardı ámelge asırıw ushın konfiguraciyalanadı.[120] Hár qıylı esaplaw sistemaları hár qıylı kiriwdi basqarıw mexanizmleri menen támiyinlengen. Ayırımları hátte hár qıylı kiriwdi basqarıw mexanizmlerin tańlaw imkaniyatın beriwi múmkin. Sistema usınatuǵın kiriwdi basqarıw mexanizmi kiriwdi basqarıwdıń úsh usılınıń birewine tiykarlanǵan boladı yamasa úsh usıldıń kombinaciyasınan kelip shıǵıwı múmkin.

Diskreciyalıq emes usıl barlıq kiriwdi basqarıwdı oraylastırılǵan basqarıw astına biriktiredi.[121] Informaciya hám basqa resurslarǵa kiriw ádette shólkemdegi adamnıń funkciyasına (roline) yamasa ol orınlawı kerek bolǵan wazıypalarǵa tiykarlanǵan. Diskreciyalıq usıl informaciya resursınıń jaratıwshısına yamasa iyesine sol resurslarǵa kiriwdi basqarıw imkaniyatın beredi.[121] Májbúriy kiriwdi basqarıw usılında, informaciya resursına berilgen qáwipsizlik klassifikaciyasına tiykarlanıp kiriw huqıqı beriledi yamasa biykarlanadı.

Búgingi kúnde qollanılıp atırǵan ulıwmalıq kiriwdi basqarıw mexanizmleriniń mısallarına tómendegiler kiredi: kóplegen rawajlanǵan maǵlıwmatlar bazasın basqarıw sistemalarında bar bolǵan rolge tiykarlanǵan kiriwdi basqarıw; UNIX hám Windows operaciyalıq sistemalarında berilgen ápiwayı fayl ruqsatnamaları; Windows tarmaq sistemalarında berilgen Topar Siyasatı Obyektleri; hám kóplegen fayrvollar hám marshrutizatorlarda qollanılatuǵın Kerberos, RADIUS, TACACS hám ápiwayı kiriw dizimleri.[122]

Nátiyjeli bolıwı ushın, siyasatlar hám basqa qáwipsizlik sharaları ámelge asırılıwı hám saqlanıwı kerek. Nátiyjeli siyasatlar adamlardıń óz háreketleri ushın juwapker bolıwın támiyinleydi.[123] Mısalı, AQSH Ǵaznashılıǵınıń sezgir yamasa jeke múlk informaciyaların qayta islew sistemaları ushın nızamlarında, barlıq sátsiz hám tabıslı autentifikaciya hám kiriw háreketleri jazıp alınıwı kerek, hám barlıq informaciyaǵa kiriwler qanday da bir audit izlerin qaldırıwı kerek dep kórsetilgen.[124]

Sonıń menen birge, kiriwdi basqarıw haqqında sóz etkende, biliwi-kerek principi ámelde bolıwı kerek. Bul princip adamǵa óz jumıs funkciyaların orınlawı ushın kiriw huqıqların beredi.[125] Bul princip húkimette hár qıylı ruqsatnamalar menen islegende qollanıladı.[126] Hátteki eki bólimdegi eki xızmetkerdiń joqarı dárejeli qupıya ruqsatnaması bolsa da, informaciya almasıw ushın olarda biliwi-kerek zárúrligi bolıwı kerek. Biliwi-kerek principi sheńberinde, tarmaq administratorları xızmetkerlerdiń kereginen artıq informaciyaǵa kiriwiniń aldın alıw ushın olarǵa eń az jeńilliklerdi beredi.[127] Biliwi-kerek principi qupıyalıq-pútinlik-qoljetimlilik triadasın ámelge asırıwǵa járdem beredi. Biliwi-kerek principi triadanıń qupıyalıq bólimine tuwrıdan-tuwrı tásir etedi.[128]

Kriptografiya

Informaciya qáwipsizligi paydalanıwǵa jaramlı informaciyanı ruqsat etilgen paydalanıwshıdan basqa hesh kim paydalana almaytuǵın formaǵa aylandırıw ushın kriptografiyanı qollanadı; bul process shifrlaw dep ataladı.[129] Shifrlanǵan (paydalanıwǵa jaramsız etilgen) informaciya kriptografiyalıq giltke iye bolǵan ruqsat etilgen paydalanıwshı tárepinen shifrdı sheshiw procesi arqalı dáslepki paydalanıwǵa jaramlı formasına qayta aylandırılıwı múmkin. Kriptografiya informaciya qáwipsizliginde informaciyanı jiberilip atırǵan waqıtta (elektron túrde yamasa fizikalıq túrde) hám saqlanıp turǵan waqıtta ruqsatsız yamasa tosattan ashılıp qalıwdan qorǵaw ushın qollanıladı.

Kriptografiya informaciya qáwipsizligine basqa da paydalı qollanıwlardı usınadı, sonıń ishinde jetilistirilgen autentifikaciya usılları, xabar daydjestleri, cifrlı qoltańbalar, biykarlawǵa bolmaytuǵınlıq hám shifrlanǵan tarmaq baylanısları bar.[130] Telnet hám File Transfer Protocol (FTP) sıyaqlı eski, qáwipsizligi tómenirek qollanbalar áste-aqırın shifrlanǵan tarmaq baylanısların paydalanatuǵın Secure Shell (SSH) sıyaqlı qáwipsizligi joqarıraq qollanbalar menen almastırılmaqta.[131] Sımsız baylanıslar WPA/WPA2 yamasa eskirek (hám qáwipsizligi tómenirek) WEP protokolları arqalı shifrlanıwı múmkin. Sımlı baylanıslar (mısalı, ITU‑T G.hn) shifrlaw ushın AES hám autentifikaciya hám gilt almasıw ushın X.1035 ti paydalanıp qáwipsizlendiriledi. GnuPG yamasa PGP sıyaqlı programmalıq qollanbalar maǵlıwmat faylların hám elektron poshtanı shifrlaw ushın paydalanılıwı múmkin.

Kriptografiya durıs ámelge asırılmaǵan jaǵdayda qáwipsizlik máselelerin keltirip shıǵarıwı múmkin.[132] Kriptografiyalıq sheshimler kriptografiya boyınsha ǵárezsiz ekspertler tárepinen qatań qayta kórip shıǵılǵan industriya tárepinen qabıl etilgen sheshimler tiykarında ámelge asırılıwı kerek.[133] Shifrlaw giltiniń uzınlıǵı hám kúshi de áhmiyetli faktor bolıp esaplanadı.[134] Hálsiz yamasa júdá qısqa gilt hálsiz shifrlawdı payda etedi.[134] Shifrlaw hám shifrdı sheshiw ushın paydalanılatuǵın giltler basqa da qupıya maǵlıwmatlar sıyaqlı birdey dárejede qatań qorǵalıwı kerek.[135] Olar ruqsatsız ashılıp qalıwdan hám joq etiliwden qorǵalıwı kerek, sonday-aq kerek bolǵan waqıtta qoljetimli bolıwı kerek. Ashıq giltli infrastruktura (PKI) sheshimleri giltlerdi basqarıw átirapındaǵı kóplegen máselelerdi sheshedi.

Process

"Aqılǵa muwapıq hám abaylı adam", "tiyisli itibar" hám "tiyisli zeyin" terminleri finans, bahalı qaǵazlar hám huqıq tarawlarında kóp jıllar dawamında qollanılıp kelgen. Sońǵı jıllarda bul terminler esaplaw texnikası hám maǵlıwmat qáwipsizligi tarawlarına da enip keldi.[73] AQSH Federal jaza qollanıw nızamları endi korporativ lawazımlı jeke tulǵalardı óz maǵlıwmat sistemaların basqarıwda tiyisli itibar hám tiyisli zeyin kórsetpegeni ushın juwapkershilikke tartıw múmkinshiligin beredi.[136]

Biznes dúnyasında, akcionerler, klientler, biznes sherikler hám húkimetler korporativ lawazımlı tulǵalardıń biznesti qabıl etilgen biznes ámeliyatlarına muwapıq hám nızamlar hám basqa da normativlik talaplarǵa sáykes júrgiziwin kútedi. Bul kóbinese "aqılǵa muwapıq hám abaylı adam" qaǵıydası dep ataladı. Abaylı adam biznesti durıs biznes principleri tiykarında hám nızamlı, etikalıq tárizde júrgiziw ushın zárúr bolǵan hámme nárseniń islengenine isenim payda etiw ushın tiyisli itibar kórsetedi. Abaylı adam sonday-aq bizneske tiyisli itibar kórsetiwde zeyinli (dıqqatlı, itibarlı, úziliksiz) boladı.

Informaciya qáwipsizligi tarawında Xarris[137]

tiyisli itibar hám tiyisli zeyinniń tómendegi anıqlamaların usınadı:

"Tiyisli itibar - bul kompaniyanıń korporaciya ishinde júz beretuǵın háreketler ushın juwapkershilikti óz moynına alǵanın hám kompaniyanı, onıń resursların hám xızmetkerlerin qorǵawǵa járdem beriw ushın zárúr qádemlerdi qollanǵanın kórsetiw ushın islengen qádemler. "Hám, [Tiyisli zeyin bolsa] "qorǵaw mexanizmleriniń úziliksiz saqlanıp turıwın hám jumıs islewin támiyinleytuǵın úziliksiz háreketler."[138]

Bul anıqlamalardaǵı eki áhmiyetli noqatqa dıqqat awdarıw kerek. Birinshi, tiyisli itibarda, kórsetiw ushın qádemler qoyıladı; bul qádemlerdiń tekseriliwi, ólsheniwi, hátte materiallıq nátiyjeler beriwi múmkin ekenin ańlatadı. Ekinshi, tiyisli zeyinde úziliksiz háreketler bar; bul adamlardıń qorǵaw mexanizmlerin baqlaw hám saqlaw ushın haqıyqatında bir nárseler islep atırǵanın hám bul háreketlerdiń dawamlı ekenin ańlatadı.[139]

Shólkemler informaciya qáwipsizligin qollanǵanda itibar beriw minnetin orınlawǵa juwapkershilikli. Itibar beriw wazıypası boyınsha qáwip-qáterdi analizlew standartı (DoCRA)[140] qáwip-qáterdi bahalaw ushın principler hám ámeliyatlardı usınadı.[141] Ol usı qáwip-qáterlerden tásirleniwi múmkin bolǵan barlıq táreplerdi esapqa aladı. DoCRA basqalardı zıyannan qorǵawda sáykes keletuǵın hám aqılǵa muwapıq júk júkleytuǵın qorǵanıw sharaların bahalawǵa járdem beredi. Maǵlıwmatlardıń buzılıwına baylanıslı dawlardıń kóbeyiwi menen kompaniyalar qáwipsizlik sharaları, nızamlarǵa sáykeslik hám óz missiyası arasında teńsalmaqlılıqtı saqlawı kerek.[142]

Waqıyalarǵa juwap beriw jobaları

Kompyuter qáwipsizligi waqıyaların basqarıw - bul kompyuterler hám tarmaqlarda qáwipsizlik waqıyaların aldın ala boljaw múmkin bolǵan usılda baqılaw, anıqlaw hám olarǵa juwap beriwge baǵdarlanǵan arnawlı waqıyalardı basqarıw túri.[143]

Shólkemler bunı qáwipsizlik buzılıwları anıqlanǵanda iske túsiriletuǵın waqıyalarǵa juwap beriw jobaları (IRPs) arqalı ámelge asıradı.[144] Bul jobalar ádette hújimlerdi sınaw, kompyuter kriminalistikası hám tarmaq qáwipsizligi sıyaqlı tarawlarda arnawlı bilimlerge iye bolǵan waqıyalarǵa juwap beriw toparın (IRT) óz ishine aladı.[145]

Ózgerislerdi basqarıw

Ózgerislerdi basqarıw - bul maǵlıwmatlardı qayta islew ortalıǵındaǵı ózgerislerdi basqarıw hám baqlaw ushın rásmiy process.[146] Oǵan stol kompyuterleri, tarmaq, serverler hám programmalıq támiynatqa kirgizilgen ózgerisler kiredi.[147] Ózgerislerdi basqarıwdıń maqseti - maǵlıwmatlardı qayta islew ortalıǵındaǵı ózgerisler sebepli payda bolatuǵın qáwip-qáterlerdi azaytıw hám ózgerisler kirgizilgende qayta islew ortalıǵınıń turaqlılıǵı menen isenimliligin jaqsılaw. Ózgerislerdi basqarıwdıń maqseti zárúr ózgerislerdiń ámelge asırılıwına kesent etiw yaki onı toqtatıw emes.[148][149]

Maǵlıwmatlardı qayta islew ortalıǵına kirgizilgen hár qanday ózgeris qáwip elementin payda etedi.[150] Hátte ápiwayı kóringen ózgerislerdiń de kútilmegen nátiyjeleri bolıwı múmkin. Basqarıwdıń kóp sanlı juwapkershilikleriniń biri - qáwip-qáterdi basqarıw.[151] Ózgerislerdi basqarıw - bul maǵlıwmatlardı qayta islew ortalıǵına kirgizilgen ózgerisler sebepli payda bolǵan qáwip-qáterlerdi basqarıw quralı. Ózgerislerdi basqarıw processiniń bir bólegi ózgerislerdiń áhmiyetli biznes processlerine kesent etiwi yaki basqa kirgizilip atırǵan ózgerislerge tásir etiwi múmkin bolǵan qolaysız waqıtlarda ámelge asırılmawın támiyinleydi.[152]

Hár bir ózgeristi basqarıwdıń zárúrligi joq.[153][154] Ayırım ózgerisler maǵlıwmatlardı qayta islewdiń kúndelikli ádettegi bólegi bolıp, aldın ala belgilengen proceduraǵa ámel qıladı, bul qayta islew ortalıǵı ushın ulıwma qáwip dárejesin tómenletedi. Jańa paydalanıwshı akkauntın jaratıw yamasa jańa stol kompyuterin ornatıw - olar ulıwma ózgerislerdi basqarıwdı talap etpeytuǵın ózgerislerge mısal bola aladı.[155] Biraq, paydalanıwshılardıń fayl bólisiwlerin qayta jaylastırıw yaki elektron pochta serverin jańalaw qayta islew ortalıǵı ushın ádewir joqarı qáwip dárejesin payda etedi hám ádettegi kúndelikli iskerlik emes. Ózgerislerdi basqarıwdaǵı áhmiyetli dáslepki qádemler - (a) ózgeristi anıqlaw (hám sol anıqlamanı xabarlaw) hám (b) ózgeris sistemasınıń kólemin belgilew.[156]

Ózgerislerdi basqarıw ádette tiykarǵı biznes tarawlarınıń, qáwipsizlik, tarmaq, sistema administratorları, maǵlıwmatlar bazasın basqarıw, qollanba dúziwshiler, kompyuter qollaw xızmeti hám járdem beriw bólimi wákillerinen quralǵan ózgerislerdi kórip shıǵıw keńesi tárepinen qadaǵalanadı.[157][158] Ózgerislerdi kórip shıǵıw keńesiniń wazıypaları avtomatlastırılǵan jumıs aǵımı qollanbasın paydalanıw arqalı jeńillestiriliwi múmkin.[159] Ózgerislerdi kórip shıǵıw keńesiniń juwapkershiligi shólkemniń hújjetlestirilgen ózgerislerdi basqarıw proceduralarınıń orınlanıwın támiyinlewden ibarat. Ózgerislerdi basqarıw processi tómendegishe:[160]

- Soraw: Hár kim ózgeris kirgiziwdi sorawı múmkin.[161] Ózgeris kirgiziwdi soraǵan adam analiz etetuǵın yamasa ózgeristi ámelge asıratuǵın adam menen birdey bolıwı da, bolmawı da múmkin.[162] Ózgeris kirgiziw haqqında soraw alınǵanda, ol dáslepki kórip shıǵıwdan ótiwi múmkin. Bunda usınılǵan ózgeristiń shólkemniń biznes modeli hám ámeliyatına sáykes keletuǵını hám ózgeristi ámelge asırıw ushın zárúr bolǵan resurslar muǵdarı anıqlanadı.

- Maqullaw: Basqarıw biznesti ámelge asıradı hám resurslardı bólistiriwdi qadaǵalaydı, sonlıqtan basqarıw ózgeris kirgiziw sorawların maqullawı hám hár bir ózgeriske basımlılıq beriwi kerek. Eger ózgeris biznes modeli, industriya standartları yamasa eń jaqsı ámeliyatlarǵa sáykes kelmese, basqarıw ózgeris kirgiziw sorawın biykarlawdı tańlawı múmkin.[163] Sonday-aq, eger ózgeris oǵan ajıratılıwı múmkin bolǵannan kóbirek resurslardı talap etse, basqarıw ózgeris kirgiziw sorawın biykarlawdı tańlawı múmkin.

- Jobalastırıw: Ózgeristi jobalastırıw usınılǵan ózgeristiń kólemi hám tásirin anıqlawdı; ózgeristiń quramalılıǵın analizlewdi; resurslardı bólistiriwdi hám ámelge asırıw hám artqa qaytıw jobaların islep shıǵıw, sınaqtan ótkeriw hám hújjetlestiriwdi óz ishine aladı.[164] Artqa qaytıw haqqında sheshim qabıl etiw kriteriylerin anıqlaw kerek.

- Sınaqtan ótkeriw: Ózgeris óndiris ortalıǵına engizilmesten aldın, hár bir ózgeris haqıyqıy óndiris ortalıǵın jaqınnan sáwlelendiretuǵın qáwipsiz sınaq ortalıǵında sınalıwı kerek. Artqa qaytıw jobası da sınaqtan ótkeriliwi kerek.[165]

- Kestelestiriw: Ózgerislerdi kórip shıǵıw keńesiniń juwapkershiliginiń bir bólegi - usınılǵan ámelge asırıw sánesin basqa jobalastırılǵan ózgerisler yaki áhmiyetli biznes iskerlikleri menen potencial qarama-qarsılıqlar ushın kórip shıǵıw arqalı ózgerislerdi kestelestiriwge járdem beriw.[166]

- Xabarlaw: Ózgeris jobalastırılǵannan keyin ol haqqında xabar beriliwi kerek.[167] Bul xabarlaw basqalarǵa ózgerislerdi kórip shıǵıw keńesine ózgerislerdi jobalastırıw waqtında itibardan tıs qalǵan basqa ózgerisler yamasa áhmiyetli biznes iskerlikleri haqqında esletiw múmkinshiligin beredi. Sonday-aq, bul xabarlaw járdem beriw xızmeti hám paydalanıwshılarǵa ózgeris bolıwı aldınan turǵanın bildiriw ushın xızmet etedi. Ózgerislerdi kórip shıǵıw keńesiniń jáne bir juwapkershiligi - jobalastırılǵan ózgerisler haqqında ózgeristen tásirlenetuǵın yamasa ózgeriske qızıǵıwshılıǵı bar adamlarǵa durıs túrde xabar berilgenin támiyinlew.

- Ámelge asırıw: Belgilengen sáne hám waqıtta ózgerisler ámelge asırılıwı kerek. Jobalastırıw processiniń bir bólegi ámelge asırıw jobasın, sınaqtan ótkeriw jobasın hám artqa qaytıw jobasın islep shıǵıw edi. Eger ózgeristi ámelge asırıw sátsiz bolsa yamasa ámelge asırılǵannan keyingi sınaqtan ótpese yaki basqa "toqtatıw" kriteriyleri orınlansa, artqa qaytıw jobası ámelge asırılıwı kerek.[168]

- Hújjetlestiriw: Barlıq ózgerisler hújjetlestiriliwi kerek.[169] Hújjetlestiriwge dáslepki ózgeris sorawı, onıń maqullanıwı, oǵan berilgen áhmiyetlilik dárejesi, ámelge asırıw, sınaqtan ótkeriw hám artqa qaytıw jobaları, ózgerislerdi kórip shıǵıw keńesiniń sın-pikiriniń nátiyjeleri, ózgeristiń ámelge asırılǵan sánesi/waqtı, onı kim ámelge asırǵanı hám ózgeristiń tabıslı ámelge asırılǵanı, sátsiz bolǵanı yaki keyinge qaldırılǵanı kiredi.

- Ózgeristen keyingi kórip shıǵıw: Ózgerislerdi kórip shıǵıw keńesi ózgerislerdi ámelge asırǵannan keyin olardı qayta kórip shıǵıwdı ótkeriwi kerek. Ásirese sátsiz bolǵan hám artqa qaytarılǵan ózgerislerdi kórip shıǵıw áhmiyetli. Kórip shıǵıw keńesi júz bergen mashqalalardı túsiniwge háreket etiwi hám jaqsılanıw kerek bolǵan tarawlardı izlewi kerek.[170]

Ápiwayı hám qollanıwǵa qolaylı ózgerislerdi basqarıw proceduraları maǵlıwmat islew ortalıǵında ózgerisler engizilgende payda bolatuǵın ulıwma qáwiplerdi ádewir kemeytiwi múmkin.[171] Jaqsı ózgerislerdi basqarıw proceduraları ózgerislerdiń ulıwma sapasın hám tabıslılıǵın olar ámelge asırılǵan waqıtta jaqsılaydı. Oǵan jobalastırıw, qánigeler tárepinen kórip shıǵıw, hújjetlestiriw hám baylanıs arqalı eriseledi.[172]

ISO/IEC 20000, "The Visible OPS Handbook: Implementing ITIL in 4 Practical and Auditable Steps" (Tolıq kitap mazmunı),[173] hám ITIL hámmesi maǵlıwmat qáwipsizliginde nátiyjeli hám unamlı ózgerislerdi basqarıw baǵdarlamasın ámelge asırıw boyınsha bahalı kórsetpeler beredi.[174]

Mádeniyat

Xızmetkerlerdiń qáwipsizlik tuwralı xabardarlıǵınan góre keńirek mánisti ańlatatuǵın informaciya qáwipsizligi mádeniyatı - bul shólkemniń informaciya qáwipsizligine unamlı hám unamsız tásir etetuǵın ideyaları, úrip-ádetleri hám jámiyetlik minez-qulıqları.[175] Mádeniy túsinikler shólkemniń hár qıylı bólimleriniń shólkem ishindegi informaciya qáwipsizligine qaray nátiyjeli islewine yamasa nátiyjelilikke qarsı islewine járdem beriwi múmkin. Xızmetkerlerdiń qáwipsizlik haqqında oylaw hám seziw usılları hám olardıń is-háreketleri shólkemlerdegi informaciya qáwipsizligine úlken tásir etiwi múmkin. Roer & Petric (2017) shólkemlerdegi informaciya qáwipsizligi mádeniyatınıń jeti tiykarǵı ólshemin anıqlaydı:[176]

- Qatnaslar: xızmetkerlerdiń shólkemniń informaciya qáwipsizligine baylanıslı hár qıylı iskerlikler haqqındaǵı sezimleri hám emociyaları.[177]

- Minez-qulıqlar: xızmetkerlerdiń informaciya qáwipsizligine tikkeley yamasa janapay tásir etetuǵın haqıyqıy yamasa niyetlengen iskerlikleri hám qáwip-qáterge barıw háreketleri.

- Biliw: xızmetkerlerdiń informaciya qáwipsizligine baylanıslı ámeliyatlar, iskerlikler hám ózin-ózi nátiyjelilik qatnası haqqındaǵı xabardarlıǵı, tekseriletuǵın bilimi hám isenimleri.

- Kommunikaciya: xızmetkerlerdiń bir-biri menen baylanısıw usılları, tiyislilik sezimi, qáwipsizlik máselelerine qollaw kórsetiw hám waqıyalar haqqında xabar beriw.

- Sáykeslik: shólkemniń qáwipsizlik siyasatlarına ámel etiw, bunday siyasatlardıń bar ekenliginen xabardar bolıw hám usınday siyasatlardıń mazmunın eske túsiriw uqıplılıǵı.

- Normalar: xızmetkerler hám olardıń kásiplesleri tárepinen rásmiy emes túrde normal yamasa ádetten tıs dep esaplanatuǵın qáwipsizlikke baylanıslı shólkemlik minez-qulıq hám ámeliyatlar haqqındaǵı túsinikler, mısalı, qáwipsizlik minez-qulqına baylanıslı jasırın kútiwler hám informaciya-kommunikaciya texnologiyaların paydalanıw boyınsha jazılmaǵan qaǵıydalar.

- Juwapkershilikler: xızmetkerlerdiń informaciyanıń, sonıń menen birge shólkemniń qáwipsizligin saqlawda yamasa qáwip astına qoyıwda sheshiwshi faktor sıpatında ózleriniń iyelep turǵan ornı hám juwapkershiliklerin túsiniwi.

Andersson hám Reymers (2014) xızmetkerler kóbinese ózlerin shólkemniń informaciya qáwipsizligi "háreketi"niń bir bólegi dep esaplamaytuǵının hám kóbinese shólkemniń informaciya qáwipsizligi máplerine itibar bermeytuǵın háreketlerdi isleytuǵının anıqladı. Izertlewler informaciya qáwipsizligi mádeniyatın úziliksiz jaqsılaw kerekligin kórsetedi. "Analizden ózgeriske shekem informaciya qáwipsizligi mádeniyatı" atlı miynette avtorlar bılay dep atap ótti: "Bul hesh qashan toqtamaytuǵın process, bahalaw hám ózgeris yamasa saqlap qalıw dáwiri." Informaciya qáwipsizligi mádeniyatın basqarıw ushın bes adım ámelge asırılıwı kerek: aldın ala bahalaw, strategiyalıq jobalastırıw, operativ jobalastırıw, ámelge asırıw hám keyingi bahalaw.[178]

- Aldın ala bahalaw: xızmetkerler arasında informaciya qáwipsizligi tuwralı xabardarlıqtı anıqlaw hám házirgi qáwipsizlik siyasatın talqılaw

- Strategiyalıq jobalastırıw: jaqsıraq xabardarlıq baǵdarlamasın islep shıǵıw ushın, anıq maqsetlerdi belgilew kerek. Adamlardı toparlarǵa bóliw oǵan erisiwge járdem beredi

- Operativ jobalastırıw: ishki baylanıs, basqarıwdıń qollap-quwatlawı, qáwipsizlik tuwralı xabardarlıq hám oqıtıw baǵdarlamaları tiykarında jaqsı qáwipsizlik mádeniyatın jaratıw

- Ámelge asırıw: basqarıwdıń minnetlemesi, shólkem aǵzaları menen baylanıs, barlıq shólkem aǵzaları ushın kurslar hám xızmetkerlerdiń minnetlemesin óz ishine alıwı kerek[178]

- Keyingi bahalaw: aldıńǵı qádemlerdiń nátiyjeliligin jaqsıraq ólshew hám úziliksiz jetilistiriwdi qurıw ushın

Informaciya Qáwipsizligi Standartları

Informaciya qáwipsizligi standartları (sonday-aq kiberqáwipsizlik standartları[179]) - bul paydalanıwshı yamasa shólkemniń kiberortalıǵın qorǵawǵa urınatuǵın, ádette járiyalanǵan materiallarda súwretlengen usıllar.[180] Bul ortalıqqa paydalanıwshılardıń ózleri, tarmaqlar, qurılmalar, barlıq baǵdarlamalıq támiynat, processler, saqlawdaǵı yamasa uzatıwdaǵı informaciya, qollanbalar, xızmetler hám tikkeley yamasa janapay tarmaqlarǵa qosıla alatuǵın sistemalar kiredi.

Tiykarǵı maqset - qáwip-qáterlerdi kemeytiw, sonıń ishinde kiber hújimlerdiń aldın alıw yamasa olardı jumsartıw. Bul járiyalanǵan materiallar qurallardı, siyasatlardı, qáwipsizlik túsiniklerin, qáwipsizlik sharaların, kórsetpelerdi, qáwip-qáterlerdi basqarıw usılların, háreketlerdi, oqıtıwdı, eń jaqsı tájiriybelerdi, isenimlilikti hám texnologiyalardı óz ishine aladı.

Informaciya Qáwipsizliginde qollanılatuǵın tiykarǵı standartlar - ISO/IEC 27001 hám NIST Kiberqáwipsizlik Sheńberi.

Derekler

- ↑ Keyser, Tobias (2018-04-19), „Security policy“, The Information Governance Toolkit, 57–62-bet, doi:10.1201/9781315385488-13, ISBN 978-1-315-38548-8, qaraldı: 2021-05-28

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Danzig. „The big three: Our greatest security risks and how to address them“ (1995).

- ↑ „How the Lack of Data Standardization Impedes Data-Driven Healthcare“, Data-Driven Healthcare, Hoboken, NJ, US, 29-bet, 2015-10-17, doi:10.1002/9781119205012.ch3, ISBN 978-1-119-20501-2, qaraldı: 2021-05-28

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Anderson, J. M. (2003). "Why we need a new definition of information security". Computers & Security 22 (4): 308–313. doi:10.1016/S0167-4048(03)00407-3.

- ↑ Venter, H. S. (2003). "A taxonomy for information security technologies". Computers & Security 22 (4): 299–307. doi:10.1016/S0167-4048(03)00406-1.

- ↑ Gold, S. "Threats looming beyond the perimeter". Information Security Technical Report 9 (4): 12–14. doi:10.1016/s1363-4127(04)00047-0.

- ↑ Бучик, С. С.. "The analysis of methods of determination of functional types of security of the information-telecommunication system from an unauthorized access". Problems of Informatization and Management 4 (56). doi:10.18372/2073-4751.4.13135.

- ↑ 8,0 8,1 Samonas, S.; Coss, D. (2014). "The CIA Strikes Back: Redefining Confidentiality, Integrity and Availability in Security". Journal of Information System Security 10 (3): 21–45. http://www.jissec.org/Contents/V10/N3/V10N3-Samonas.html. Retrieved 2018-01-25. Silteme kórsetiwdegi qátelik: Invalid

<ref>tag; name "SamonasTheCIA14" defined multiple times with different content - ↑ „Gartner Says Digital Disruptors Are Impacting All Industries; Digital KPIs Are Crucial to Measuring Success“. Gartner (2-oktyabr 2017-jıl). Qaraldı: 25-yanvar 2018-jıl.

- ↑ „Gartner Survey Shows 42 Percent of CEOs Have Begun Digital Business Transformation“. Gartner (24-aprel 2017-jıl). Qaraldı: 25-yanvar 2018-jıl.

- ↑ Forte, Dario; Power, Richard (December 2007). "Baseline controls in some vital but often-overlooked areas of your information protection programme". Computer Fraud & Security 2007 (12): 17–20. doi:10.1016/s1361-3723(07)70170-7. ISSN 1361-3723. http://dx.doi.org/10.1016/s1361-3723(07)70170-7.

- ↑ Low-voltage switchgear and controlgear. Device profiles for networked industrial devices, doi:10.3403/bsen61915, qaraldı: 2021-05-28

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Fetzer, James; Highfill, Tina; Hossiso, Kassu; Howells, Thomas; Strassner, Erich „Accounting for Firm Heterogeneity within U.S. Industries: Extended Supply-Use Tables and Trade in Value Added using Enterprise and Establishment Level Data“. National Bureau of Economic Research (noyabr 2018). DOI:10.3386/w25249.

- ↑ „Secure estimation subject to cyber stochastic attacks“, Cloud Control Systems, Emerging Methodologies and Applications in Modelling: 373–404, 2020, doi:10.1016/b978-0-12-818701-2.00021-4, ISBN 978-0-12-818701-2, S2CID 240746156, qaraldı: 2021-05-28

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Nijmeijer, H.. Synchronization of mechanical systems. World Scientific, 2003. ISBN 978-981-279-497-0. OCLC 262846185.

- ↑ „9 Types of Cybersecurity Specializations“.

- ↑ Rahim, Noor H.. Human Rights and Internal Security in Malaysia: Rhetoric and Reality.. Defense Technical Information Center, March 2006. OCLC 74288358.

- ↑ Kramer, David (2018-09-14). Nuclear theft and sabotage threats remain high, report warns.

- ↑ Wilding, Edward. Information risk and security : preventing and investigating workplace computer crime. Routledge, 2 March 2017. OCLC 1052118207.

- ↑ Stewart, James. CISSP Study Guide. John Wiley & Sons.

- ↑ OECD Economic Surveys: Denmark 2009. OECD, 2009.

- ↑ Identity Theft: The Newest Digital Attackking Industry Must Take Seriously. 2007.

- ↑ Wendel-Persson, Anna. IT-säkerhet och människan : De har världens starkaste mur men porten står alltid på glänt. Umeå universitet, Institutionen för informatik, 2017. OCLC 1233659973.

- ↑ Shao, Ruodan (2014). Sabotage toward the Customers who Mistreated Employees Scale.

- ↑ Kitchen, Julie (June 2008). 7side – Company Information, Company Formations and Property Searches.

- ↑ Young, Courtenay (2018-05-08), „Working with panic attacks“, Help Yourself Towards Mental Health, 209–214-bet, doi:10.4324/9780429475474-32, ISBN 978-0-429-47547-4, qaraldı: 2021-05-28

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ „How Did it All Come About?“, The Compliance Business and Its Customers, Basingstoke, 2012, doi:10.1057/9781137271150.0007, ISBN 978-1-137-27115-0

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Gordon, Lawrence A.; Loeb, Martin P. (November 2002). "The Economics of Information Security Investment". ACM Transactions on Information and System Security 5 (4): 438–457. doi:10.1145/581271.581274. http://tissec.acm.org/.

- ↑ Cho Kim, Byung; Khansa, Lara; James, Tabitha (July 2011). "Individual Trust and Consumer Risk Perception". Journal of Information Privacy and Security 7 (3): 3–22. doi:10.1080/15536548.2011.10855915. ISSN 1553-6548. http://dx.doi.org/10.1080/15536548.2011.10855915.

- ↑ Larsen, Daniel (2019-10-31). "Creating An American Culture Of Secrecy: Cryptography In Wilson-Era Diplomacy". Diplomatic History. doi:10.1093/dh/dhz046. https://doi.org/10.1093/dh/dhz046.

- ↑ „Introduction : Caesar Is Dead. Long Live Caesar!“, Julius Caesar's Self-Created Image and Its Dramatic Afterlife, 2018, doi:10.5040/9781474245784.0005, ISBN 978-1-4742-4578-4, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Willison, M. (21 September 2018). "Were Banks Special? Contrasting Viewpoints in Mid-Nineteenth Century Britain". Monetary Economics: International Financial Flows. doi:10.2139/ssrn.3249510. https://ssrn.com/abstract=3249510.

- ↑ Maer. „Official Secrecy“. Federation of American Scientists (30-dekabr 2008-jıl).

- ↑ „The Official Secrets Act 1989 which replaced section 2 of the 1911 Act“, Espionage and Secrecy (Routledge Revivals), 267–282-bet, 2016-06-10, doi:10.4324/9781315542515-21 (inactive November 1, 2024), ISBN 978-1-315-54251-5

{{citation}}: Unknown parameter|publisher=ignored (járdem)CS1 maint: DOI inactive as of Noyabr 2024 () - ↑ „Official Secrets Act: what it covers; when it has been used, questioned“ (en). The Indian Express (8-mart 2019-jıl). Qaraldı: 7-avgust 2020-jıl.

- ↑ Singh, Gajendra (November 2015). ""Breaking the Chains with Which We were Bound": The Interrogation Chamber, the Indian National Army and the Negation of Military Identities, 1941–1947". Brill's Digital Library of World War I. doi:10.1163/2352-3786_dlws1_b9789004211452_019. http://dx.doi.org/10.1163/2352-3786_dlws1_b9789004211452_019.

- ↑ Duncanson, Dennis (June 1982). "The scramble to unscramble French Indochina". Asian Affairs 13 (2): 161–170. doi:10.1080/03068378208730070. ISSN 0306-8374. http://dx.doi.org/10.1080/03068378208730070.

- ↑ Whitman et al. 2017, ss. 3.

- ↑ „Allied Power. Mobilizing Hydro-Electricity During Canada'S Second World War“, Allied Power, 1–2-bet, 2015-12-31, doi:10.3138/9781442617117-003, ISBN 978-1-4426-1711-7, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Silteme kórsetiwdegi qátelik: Жарамсыз

<ref>тегі; no text was provided for refs namedSebag-MontefioreEnigma11 - ↑ Whitman et al. 2017, ss. 4–5.

- ↑ 42,0 42,1 Whitman et al. 2017, s. 5.

- ↑ „A Brief History of the Internet“. www.usg.edu. Qaraldı: 7-avgust 2020-jıl.

- ↑ DeNardis, L. „Chapter 24: A History of Internet Security“,. The History of Information Security: A Comprehensive Handbook. Elsevier, 2007 — 681–704 bet. ISBN 9780080550589.

- ↑ Parrish „Global perspectives on cybersecurity education for 2030: A case for a meta-discipline“,. Proceedings Companion of the 23rd Annual ACM Conference on Innovation and Technology in Computer Science Education. ACM — 36–54 bet. ISBN 978-1-4503-6223-8.

- ↑ Perrin. „The CIA Triad“ (30-iyun 2008-jıl). Qaraldı: 31-may 2012-jıl.

- ↑ Sandhu, Ravi; Jajodia, Sushil (2000-10-20), „Relational Database Security“, Information Security Management Handbook, Four Volume Set, doi:10.1201/9780203325438.ch120, ISBN 978-0-8493-1068-3

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ 48,0 48,1 Stoneburner. „Engineering Principles for Information Technology Security“. csrc.nist.gov (2004). DOI:10.6028/NIST.SP.800-27rA. 15-avgust 2011-jılda túp nusqadan arxivlendi. Qaraldı: 28-avgust 2011-jıl.

Silteme kórsetiwdegi qátelik: Invalid

<ref>tag; name "NIST" defined multiple times with different content - ↑ Beckers, K.. Pattern and Security Requirements: Engineering-Based Establishment of Security Standards.

- ↑ Fienberg, Stephen E.; Slavković, Aleksandra B. (2011), „Data Privacy and Confidentiality“, International Encyclopedia of Statistical Science, 342–345-bet, doi:10.1007/978-3-642-04898-2_202, ISBN 978-3-642-04897-5

- ↑ 51,0 51,1 Andress, J.. The Basics of Information Security: Understanding the Fundamentals of InfoSec in Theory and Practice. Silteme kórsetiwdegi qátelik: Invalid

<ref>tag; name "AndressTheBasics14" defined multiple times with different content - ↑ Kim, Bonn-Oh (2000-09-21), „Referential Integrity for Database Design“, High-Performance Web Databases, 427–434-bet, doi:10.1201/9781420031560-34, ISBN 978-0-429-11600-1, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Measuring Data Quality for Ongoing Improvement. Elsevier, 2013 — e11–e19 bet. DOI:10.1016/b978-0-12-397033-6.00030-4. ISBN 978-0-12-397033-6.

- ↑ "Communication Skills Used by Information Systems Graduates". Issues in Information Systems. 2005. doi:10.48009/1_iis_2005_311-317. ISSN 1529-7314.

- ↑ "Protection Against Denial of Service Attacks: A Survey". Comput. J.. September 2010. doi:10.1093/comjnl/bxp078.

- ↑ „Be Able To Perform a Clinical Activity“, Definitions, 2020-02-02, doi:10.32388/dine5x, S2CID 241238722, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Information technology. Information security incident management, doi:10.3403/30387743, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Blum, Dan (2020), „Identify and Align Security-Related Roles“, Rational Cybersecurity for Business, Berkeley, CA, 31–60-bet, doi:10.1007/978-1-4842-5952-8_2, ISBN 978-1-4842-5951-1, S2CID 226626983, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ McCarthy, C. „Digital Libraries: Security and Preservation Considerations“,. Handbook of Information Security, Threats, Vulnerabilities, Prevention, Detection, and Management Bidgoli, H.: . John Wiley & Sons, 2006 — 49–76 bet. ISBN 9780470051214.

- ↑ Information technology. Open systems interconnection. Security frameworks for open systems, doi:10.3403/01110206u, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Christofori, Ralf (2014-01-01), „Thus could it have been“, Julio Rondo - O.k., Meta Memory, doi:10.30965/9783846757673_003 (inactive November 1, 2024), ISBN 978-3-7705-5767-7

{{citation}}: Unknown parameter|publisher=ignored (járdem)CS1 maint: DOI inactive as of Noyabr 2024 () - ↑ Le May, I. (2003), „Structural Integrity in the Petrochemical Industry“, Comprehensive Structural Integrity, 125–149-bet, doi:10.1016/b0-08-043749-4/01001-6, ISBN 978-0-08-043749-1, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ „oecd.org“. 16-may 2011-jılda túp nusqadan arxivlendi. Qaraldı: 17-yanvar 2014-jıl.

- ↑ Slade. „(ICS)2 Blog“. 17-noyabr 2017-jılda túp nusqadan arxivlendi. Qaraldı: 17-noyabr 2017-jıl.

- ↑ Aceituno. „Open Information Security Maturity Model“. Qaraldı: 12-fevral 2017-jıl.

- ↑ Randall, Alan (2011), „Harm, risk, and threat“, Risk and Precaution, Cambridge, 31–42-bet, doi:10.1017/cbo9780511974557.003, ISBN 978-0-511-97455-7, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Cannon, David L.. CISA: Certified Information Systems Auditor Study Guide.

- ↑ CISA Review Manual 2006.

- ↑ „All Countermeasures Have Some Value, But No Countermeasure Is Perfect“, Beyond Fear, New York, 207–232-bet, 2003, doi:10.1007/0-387-21712-6_14, ISBN 0-387-02620-7, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ de Souza. „Does Mutual Fund Performance Vary over the Business Cycle?“ (iyun 2012). DOI:10.3386/w18137.

- ↑ Kiountouzis, E.A.; Kokolakis, S.A.. Information systems security: facing the information society of the 21st century. London: Chapman & Hall, Ltd., 1996-05-31. ISBN 978-0-412-78120-9.

- ↑ Newsome, B.. A Practical Introduction to Security and Risk Management. SAGE Publications, 2013 — 208 bet. ISBN 9781483324852.

- ↑ 73,0 73,1 Whitman, M.E.. Management of Information Security. Cengage Learning, 2016 — 592 bet. ISBN 9781305501256. Silteme kórsetiwdegi qátelik: Invalid

<ref>tag; name "WhitmanManage16" defined multiple times with different content - ↑ „Hardware, Fabrics, Adhesives, and Other Theatrical Supplies“, Illustrated Theatre Production Guide, 203–232-bet, 2013-03-20, doi:10.4324/9780080958392-20, ISBN 978-0-08-095839-2, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Reason, James (2017-03-02), „Perceptions of Unsafe Acts“, The Human Contribution, 69–103-bet, doi:10.1201/9781315239125-7, ISBN 978-1-315-23912-5, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ „Information Security Procedures and Standards“, Information Security Policies, Procedures, and Standards, Boca Raton, FL, 81–92-bet, 2017-03-27, doi:10.1201/9781315372785-5, ISBN 978-1-315-37278-5, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Zhuang. Figure S1: Analysis of the prognostic impact of each single signature gene. pp. e9437.

- ↑ Standaert. CO4 Cost-Effectiveness Analysis - Appropriate for All Situations?. pp. A2.

- ↑ GRP canopies provide cost-effective over-door protection. pp. 8.

- ↑ „Figure 2.3. Relative risk of being a low performer depending on personal circumstances (2012)“. DOI:10.1787/888933171410. Qaraldı: 29-may 2021-jıl.

- ↑ Stoneburner. „NIST SP 800-30 Risk Management Guide for Information Technology Systems“ (2002). DOI:10.6028/NIST.SP.800-30. Qaraldı: 18-yanvar 2022-jıl.

- ↑ „May I Choose? Can I Choose? Oppression and Choice“, A Theory of Freedom, 2012, doi:10.1057/9781137295026.0007, ISBN 978-1-137-29502-6

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Parker, Donn B. (January 1994). A Guide to Selecting and Implementing Security Controls. doi:10.1080/10658989409342459. http://dx.doi.org/10.1080/10658989409342459.

- ↑ Zoccali, Carmine; Mallamaci, Francesca (2007-09-25). Guest Editor: Rajiv Agarwal: Cardiovascular Risk Profile Assessment and Medication Control Should Come First. doi:10.1111/j.1525-139x.2007.00317.x. http://dx.doi.org/10.1111/j.1525-139x.2007.00317.x.

- ↑ Guide to the Implementation and Auditing of ISMS Controls based on ISO/IEC 27001, London, 2013-11-01. DOI:10.3403/9780580829109.

- ↑ Johnson, L.. Security Controls Evaluation, Testing, and Assessment Handbook.

- ↑ Information technology. Security techniques. Mapping the revised editions of ISO/IEC 27001 and ISO/IEC 27002, doi:10.3403/30310928, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ „Administrative Controls“, Occupational Ergonomics, 443–666-bet, 2003-03-26, doi:10.1201/9780203507933-6, ISBN 978-0-429-21155-3, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Silteme kórsetiwdegi qátelik: Жарамсыз

<ref>тегі; no text was provided for refs namedschneier2006 - ↑ „Overview“, Information Security Policies, Procedures, and Standards, 2001-12-20, doi:10.1201/9780849390326.ch1, ISBN 978-0-8493-1137-6

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Electrical protection relays. Information and requirements for all protection relays, doi:10.3403/bs142-1, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Dibattista, Joseph D.; Reimer, James D.; Stat, Michael; Masucci, Giovanni D.; Biondi, Piera; Brauwer, Maarten De; Bunce, Michael (6 February 2019). "Supplemental Information 4: List of all combined families in alphabetical order assigned in MEGAN vers. 5.11.3.". PeerJ 7: e6379. doi:10.7717/peerj.6379/supp-4.

- ↑ Kim, Sung-Won (2006-03-31). "A Quantitative Analysis of Classification Classes and Classified Information Resources of Directory". Journal of Information Management 37: 83–103. doi:10.1633/jim.2006.37.1.083.

- ↑ „Welcome to the Information Age“, Overload!, Hoboken, NJ, US, 43–65-bet, 2015-09-11, doi:10.1002/9781119200642.ch5, ISBN 978-1-119-20064-2, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ „Business Model for Information Security (BMIS)“. ISACA. 26-yanvar 2018-jılda túp nusqadan arxivlendi. Qaraldı: 25-yanvar 2018-jıl.

- ↑ McAuliffe, Leo (January 1987). "Top secret/trade secret: Accessing and safeguarding restricted information". Government Information Quarterly 4 (1): 123–124. doi:10.1016/0740-624x(87)90068-2. ISSN 0740-624X. http://dx.doi.org/10.1016/0740-624x(87)90068-2.

- ↑ Iqbal, Javaid (2023-01-05). "Financial information security behavior in online banking". Information Development 40 (4): 550–565. doi:10.1177/02666669221149346. ISSN 0266-6669. http://journals.sagepub.com/doi/10.1177/02666669221149346.

- ↑ Figure 7: Classification accuracy for each model for all features.. 25 February 2021. pp. e379. doi:10.7717/peerj-cs.379/fig-7.

- ↑ „Asset Classification“, Information Security Fundamentals, 327–356-bet, 2013-10-16, doi:10.1201/b15573-18, ISBN 978-0-429-13028-1, qaraldı: 2021-06-01

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Almehmadi, Abdulaziz; El-Khatib, Khalil „Authorized! Access denied, unauthorized! Access granted“,. Proceedings of the 6th International Conference on Security of Information and Networks, Sin '13. New York, New York, US: ACM Press, 2013 — 363–367 bet. DOI:10.1145/2523514.2523612. ISBN 978-1-4503-2498-4.

- ↑ 101,0 101,1 Peiss, Kathy (2020), „The Country of the Mind Must Also Attack“, Information Hunters, 16–39-bet, doi:10.1093/oso/9780190944612.003.0003, ISBN 978-0-19-094461-2, qaraldı: 2021-06-01

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Information technology. Personal identification. ISO-compliant driving licence, doi:10.3403/30170670u, qaraldı: 2021-06-01

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Santos, Omar. Ccna security 210-260 official cert guide.. Cisco press, 2015. ISBN 978-1-58720-566-8. OCLC 951897116.

- ↑ „What is Assertion?“, ASSERTION TRAINING, Abingdon, UK, 1–7-bet, 1991, doi:10.4324/9780203169186_chapter_one, ISBN 978-0-203-28556-5, qaraldı: 2021-06-01

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Leech. „Username/Password Authentication for SOCKS V5“ (mart 1996). DOI:10.17487/rfc1929. Qaraldı: 18-yanvar 2022-jıl.

- ↑ Kirk, John; Wall, Christine (2011), „Teller, Seller, Union Activist: Class Formation and Changing Bank Worker Identities“, Work and Identity, London, 124–148-bet, doi:10.1057/9780230305625_6, ISBN 978-1-349-36871-6, qaraldı: 2021-06-01

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Vile, John (2013), „License Checks“, Encyclopedia of the Fourth Amendment, Washington DC, doi:10.4135/9781452234243.n462, ISBN 978-1-60426-589-7, qaraldı: 2021-06-01

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ „He Said/She Said“, My Ghost Has a Name, 17–32-bet, doi:10.2307/j.ctv6wgjjv.6, ISBN 978-1-61117-827-2, qaraldı: 2021-05-29

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Bacigalupo, Sonny A.; Dixon, Linda K.; Gubbins, Simon; Kucharski, Adam J.; Drewe, Julian A. (26 October 2020). "Supplemental Information 8: Methods used to monitor different types of contact". PeerJ 8: e10221. doi:10.7717/peerj.10221/supp-8.

- ↑ Igelnik, Boris M.; Zurada, Jacek. Efficiency and scalability methods for computational intellect.

- ↑ „The Insurance Superbill Must Have Your Name as the Provider“, Before You See Your First Client, 37–38-bet, 2005-01-01, doi:10.4324/9780203020289-11, ISBN 978-0-203-02028-9, qaraldı: 2021-06-01

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ Kissell, Joe. Take Control of Your Passwords. ISBN 978-1-4920-6638-5. OCLC 1029606129.

- ↑ New smart Queensland driver license announced. July 2009.

- ↑ Lawrence Livermore National Laboratory. United States. Department of Energy. Office of Scientific and Technical Information. A human engineering and ergonomic evaluation of the security access panel interface.. United States. Dept. of Energy, 1995. OCLC 727181384.

- ↑ Lee, Paul (April 2017). Prints charming: how fingerprints are trailblazing mainstream biometrics.

- ↑ „Figure 1.5. Marriage remains the most common form of partnership among couples, 2000-07“. DOI:10.1787/888932392533. Qaraldı: 1-iyun 2021-jıl.

- ↑ Modern Concepts of Security.

- ↑ Richards. „One-Time Password (OTP) Pre-Authentication“ (aprel 2012). DOI:10.17487/rfc6560.

- ↑ „Authorization And Approval Program“, Internal Controls Policies and Procedures, Hoboken, NJ, US, 69–72-bet, 2015-10-23, doi:10.1002/9781119203964.ch10, ISBN 978-1-119-20396-4, qaraldı: 2021-06-01

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ „What responses under what conditions?“, Local Policies and the European Social Fund, 81–102-bet, 2019-10-02, doi:10.2307/j.ctvqc6hn1.12, ISBN 978-1-4473-4652-4, S2CID 241438707, qaraldı: 2021-06-01

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ 121,0 121,1 Weik, Martin H. (2000), „discretionary access control“, Computer Science and Communications Dictionary, 426-bet, doi:10.1007/1-4020-0613-6_5225, ISBN 978-0-7923-8425-0

- ↑ „Configuring TACACS and Extended TACACS“, Securing and Controlling Cisco Routers, 2002-05-15, doi:10.1201/9781420031454.ch11, ISBN 978-0-8493-1290-8

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ „Developing Effective Security Policies“, Risk Analysis and Security Countermeasure Selection, 261–274-bet, 2009-12-18, doi:10.1201/9781420078718-18, ISBN 978-0-429-24979-2, qaraldı: 2021-06-01

{{citation}}: Unknown parameter|publisher=ignored (járdem) - ↑ „The Use of Audit Trails to Monitor Key Networks and Systems Should Remain Part of the Computer Security Material Weakness“. www.treasury.gov. Qaraldı: 6-oktyabr 2017-jıl.

- ↑ fixing-canadas-access-to-medicines-regime-what-you-need-to-know-about-bill-c398. doi:10.1163/2210-7975_hrd-9902-0152. http://dx.doi.org/10.1163/2210-7975_hrd-9902-0152. Retrieved 2021-06-01.

- ↑ Dealing with Uncertain Risks—When to Apply the Precautionary Principle. doi:10.1177/216507990605400102. http://dx.doi.org/10.1177/216507990605400102.

- ↑ We Need to Know More About How the Government Censors Its Employees. doi:10.1163/2210-7975_hrd-9970-2016117. http://dx.doi.org/10.1163/2210-7975_hrd-9970-2016117. Retrieved 2021-06-01.

- ↑ Pournelle, Jerry (2004-04-22), „1001 Computer Words You Need to Know“, 1001 Computer Words You Need to Know: The Ultimate Guide To The Language Of Computers, Oxford Scholarship Online (ағылшын тілі), doi:10.1093/oso/9780195167757.003.0007, ISBN 978-0-19-516775-7, qaraldı: 2021-07-30